امروزه با توجه به وجود شبكه هاي مبتني بر IP و عدم آگاهي از مخاطرات و روش هاي پيشگيري از حملات سايبري تمامي منابع سازمان ها،شركت هاي كوچك و اطلاعات شخصي افراد در دسترس هكرها هستند.

https://avashnet.com/is-voip-safe/

به طور مثال عدم آگاهي يك شخص از چگونگي استفاده از درگاه هاي بانكي ممكن است باعث از دست دادن اطلاعات كاربري و سرقت از حساب بانكي شخص گردد.در سازمان ها و شركت ها نيز با وجود سرويس هاي زياد تحت شبكه و همچنين عدم استفاده از فايروال و عدم پياده سازي روش هاي جلوگيري از امنيت شبكه،باعث سرقت اطلاعات،از كار افتادن سرويس هاي شبكه و ... خواهد شد كه باعث خسارات مالي و از دست دادن اعتماد مشتريان يك سازمان خواهد شد.

با توجه به گستردگي مخاطرات سايبري و روش هاي جلوگيري از آنها در اين مقاله سعي داريم شما را با مخاطرات سيستم هاي تلفني متن باز،انواع حملات و روش هاي جلوگيري از آنها آشنا كنيم.

هك شدن سيستم هاي تلفني چه عواقبي خواهد داشت؟شايع ترين نوع هك سيستم تلفني،سو استفاده از خطوط مخابراتي است.به طور مثال بعد از هك شدن سيستم تلفني كه معمولا از كشورهاي خارجي مي باشد يك ترانك به سمت سرور خود و يا يك داخلي روي سرور هدف ساخته و از خارج شبكه رجيستر ميشوند و خطوط را به عنوان يك كرير مي فروشند كه در نهايت منجر به هزينه هاي بسيار قبوض تلفن خواهد شد.

يكي ديگر از عواقب هك شدن سيستم تلفني تحت شبكه شنود مكالمات تلفني است.به اين صورت كه هكر بين دو مكالمه كننده قرار مي گيرد و تمامي صداهاي رد و بدل شده را شنود ميكند.اين موضوع در سازمان هاي بزرگ بسيار با اهميت است.

امنيت در VoIP

هكر چگونه سرورهاي ويپ را پيدا ميكند ؟شايد براي شما هم سوال پيش آمده باشد هكري كه در يك كشور ديگر هست چگونه ممكن است شركت كوچك يا بزرگ شما را پيدا كند.حمله هاي سايبري به دو روش مستقيم و تصادفي صورت مي گيرد.در روش مستقيم هكر از قبل هدف را مي شناسد و زماني را براي جمع آوري اطلاعات با استفاده از روش هاي مختلف مي كند و بعد از اتمام جمع آوري اطلاعات شروع حمله به سيستم تلفني هدف خواهد كرد.

در روش دوم با استفاده از نرم افزار هاي اسكن پورت،پورتها را در يك رنج آي پي اسكن،شناسايي و اقدام به اتك ميكنند.اين نرم افزارها به صورت فايل اجرايي و همچنين به صورت آنلاين هستند.سايتهايي هستند كه ميتوان منطقه جغرافيايي مورد نظر را انتخاب و در آن منطقه شروع به اسكن و شناسايي پورت هاي باز هر مكاني كه IP اينترنتي دارند كرد و بعد از شناسايي هدف و همچنين بررسي پورت هاي باز اقدام به حمله و سو استفاده از خطوط مخابراتي نمود.

چرا بايد حملات ويپ را بشناسيم؟هر متخصص ويپ ميبايست اطلاعات كاملي از انواع حملات سايبري داشته باشد و بداند در هر شرايطي چه نوع حملاتي در كمين است.به طور مثال زماني كه سرور خود را در بستر اينترنت عمومي ميكنيد منتظر حملات بروت فورس يا اسپوفينگ باشيد.زماني كه فايروال خود را به درستي كانفيگ نكرده ايد و پورت هاي باز شبكه را مديريت نكرده ايد منتظر حملات درب پشتي،خارج كردن سرويس يا هر حمله ديگري از هر پورت باز خود باشيد.اگر از بسته هاي انتقال مديا محافظت نمي كنيد منتظر شنود و افشاي مكالمات خود باشيد.اگر هيچ سياستي براي سيگنالينگ در نظر نگرفته ايد منتظر دريافت قبض تلفن هاي نجومي سازمان خود باشيد !

بنابراين با آگاهي از حملات سايبري ميتوانيم شبكه خود را در برابر مهاجمين سايبري محافظت كنيم.البته بايد توجه داشت كه هيچ گاه نميتوان امنيت را به صورت كامل برقرار كرد اما ميتوانيم با روش هاي پيشگيري كار مهاجم را دشوار و او را از ادامه راه منصرف كنيم.

امنيت در VoIP

معرفي انواع حملات سايبري :DOS و DDOSامنيت در VoIP

در روش DOS مهاجم ميزان پهناي باند شبكه را با ايجاد ترافيك زياد اشغال ميكند.

در روش DDOS مهاجم با آلوده كردن تعداد زيادي از كامپيوترهاي داخل يا خارج از شبكه در يك زمان شروع به ارسال درخواست هاي بسيار زياد از طرف كامپيوترهاي آلوده يا اصطلاحا زامبي ميكند.در نهايت سرور دچار سردرگمي و كرش خواهد شد.

به صورت كلي در اين دو روش مهاجم تعداد درخواست هاي يك سرور را بيش از حد معمول ارسال ميكند كه در نهايت منجر به كندي سرور و يا از كار افتادن آنها خواهد شد.

Backdoorاين نوع حمله از طريق حفره هاي امنيتي تجهيزاتي كه در لبه شبكه وجود دارد انجام ميگيرد.مهاجم خود را از طرق مختلف اصطلاحا از درب پشتي به داخل شبكه ميرساند و از داخل شبكه حمله را شروع مي كند.يكي از روش هاي ورود به شبكه داخلي ايجاد درب پشتي با همكاري ناخواسته كاربران يك سازمان است.به طور مثال كاربر ناخواسته روي يك عكس در يك ايميل كه حاوي يك لينك آلوده است كليك ميكند و يك درب پشتي در شبكه هدف باز مي شود.

Spoofingدر اين روش مهاجم خود را به عنوان يك كاربر مجاز در شبكه نشان ميدهد.بنابراين سرور به اين كلاينت اعتماد ميكند و اطلاعات بين سرور و كاربر غير مجاز بدون آگاهي از هويت اصلي مهاجم رد و بدل مي شود.جعل IP،آدرس مك،سايت و ... از جمله مواردي هستند كه در حمله اسپوفينگ شايع هستند.

امنيت تلفن ويپ

امنيت تلفن ويپ دو گوشي آيفون ۱۱ پرو و پرو مكس معرفي شدند

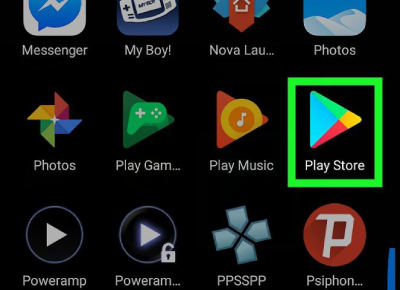

دو گوشي آيفون ۱۱ پرو و پرو مكس معرفي شدند نصب و فعالسازي WHATSAPP روي اندرويد

نصب و فعالسازي WHATSAPP روي اندرويد امنيت تلفن ويپ

امنيت تلفن ويپ طراحي پرچمدار گلكسي S11 فاش شد/عكس

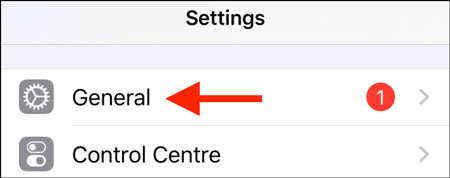

طراحي پرچمدار گلكسي S11 فاش شد/عكس چگونه اپل واچ خود را بروز كنيد؟

چگونه اپل واچ خود را بروز كنيد؟